В тепловизионных камерах FLIR обнаружился бэкдор, созданный производителем. В чем опасность?

Демонстрация работы тепловизионной камеры (фото с сайта http://www.policemag.com)

В сентябре стало известно, что тепловизионные камеры американской компании FLIR Systems имеют бэкдор, позволяющий получить удаленный доступ к системам видеонаблюдения. На данный момент известны некоторые подробности этого происшествия, которое может иметь значительные последствия.

Уязвимости в тепловизионных камерах

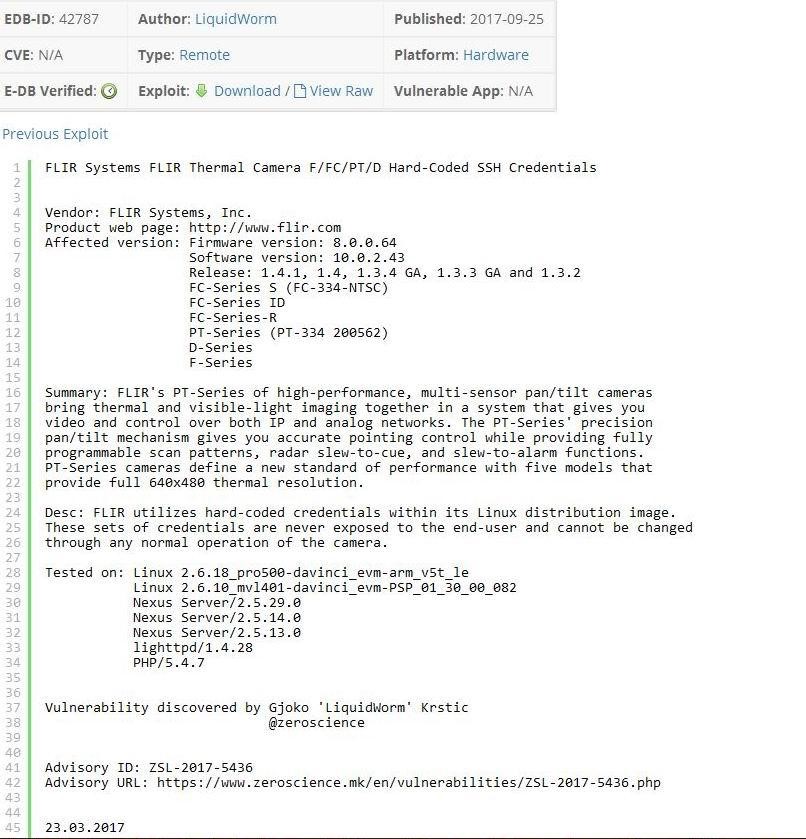

Сообщение о наличии уязвимости в камерах FLIR Systems в конце сентября 2017 года опубликовал человек под ником LiquidWorm (эксперт Гёко Крстич из Zero Science Labs). Он обнаружил в ряде тепловизионных камер от FLIR код с данными сетевого протокола SSH, которые можно использовать для удаленного подключения к видеокамере. Проще говоря, в камере предустановлены скрытые логины и пароли, которые дают возможность управлять настройками видеокамеры.

Уязвимости имеют, в том числе, камеры FC-Series S с тепловизионным каналом

Кроме того, в камерах множество других уязвимостей, с помощью которых злоумышленники могут осуществить инъекции root-команд и запустить вредоносный код. Также можно получать картинку с IP-камер, управлять подвесом, то есть наводить камеры на интересующие хакера объекты. Это особенно чувствительная угроза для режимных объектов и организаций, защищающих личную информацию клиентов. Все это повышает угрозу для систем IoT и в очередной раз указывает на проблему создания крупных ботнетов и шпионажа через умные устройства.

Набор учетных данных «зашит» в чип камеры и недоступен пользователю. То есть, исправить проблему может только производитель через специальные патчи. Гёко Крстич утверждает, что обратился в FLIR Systems еще в марте, но до сих пор не все уязвимости исправлены. Пока выпущен только патч для инъекции root-команд. Этот патч блокирует возможность доступа к камерам через пользователей без администраторских прав.

В своем исследовании Гёко Крстич обнаружил уязвимости в тепловизионным камерах: FC-Series S (FC-334-NTSC), ID, R; PT-Series (PT-334 200562); D-Series; F-Series.

Один из свежих эксплойтов, обнаруженный Гёко Крстичем в камерах FLIR

По мнению экспертов, защититься от уязвимостей можно лишь с помощью надежного файервола, который обеспечивает своевременное обнаружение угрозы и блокирует захват учетных записей, через которые возможна атака на видеокамеры.

Смотрите также:

- Тепловизоры Fluke

- Ультрафиолетовая или инфракрасная: какую камеру выбрать для мониторинга энергооборудования?

- Первый тепловизор-мультиметр — успешный опыт интеграции нескольких технологий в одном устройстве!